SNMP kojarzy się wielu administratorom z „czymś, co zbiera dane z routerów”. Ale zanim postawisz pierwszego agenta i podłączysz monitoring, warto zrozumieć, jak działa ten protokół, czego od niego oczekiwać – i czego absolutnie nie robić. Bo choć SNMP potrafi być bezcennym źródłem informacji o Twojej sieci, łatwo też zamienić je w źródło problemów. W tym wpisie pokazujemy, jak podejść do tematu z głową – od wersji i zabezpieczeń, przez architekturę, aż po pułapki, na które można się nadziać już na etapie wdrożenia.

Co to jest SNMP i dlaczego warto to wiedzieć przed wdrożeniem?

Simple Network Management Protocol to sposób na to, żeby wiedzieć, co się dzieje z Twoją siecią – zanim użytkownicy zaczną dzwonić, że „coś nie działa”. Jeśli zastanawiasz się, co to jest SNMP w praktyce, odpowiedź jest prosta: to mechanizm, który pozwala odczytywać i modyfikować stan urządzeń sieciowych – routerów, przełączników, serwerów, UPS-ów, a nawet drukarek – z jednego miejsca. Nie musisz logować się osobno na każde urządzenie, żeby sprawdzić temperaturę, poziom zajętości portów czy liczbę błędów na interfejsie – wystarczy, że masz skonfigurowany agent SNMP i odpowiednie OID-y, a wszystko spływa do Twojej konsoli.

Ale SNMP to nie tylko monitoring. Dobrze skonfigurowane zarządzanie SNMP może również umożliwiać wykonywanie operacji typu „Set” – czyli zdalną zmianę parametrów. W teorii możesz nawet przez SNMP wyłączyć port albo ustawić priorytet ruchu. Czy to się stosuje w codziennej pracy? Rzadko – bo wymaga ostrożności i pełnego zaufania do konfiguracji. Ale warto wiedzieć, że protokół SNMP nie ogranicza się do odczytu – ma też funkcje administracyjne. I zanim wdrożysz go w środowisku produkcyjnym, musisz mieć świadomość, co otwierasz – i co trzeba zabezpieczyć.

Formaty SNMP – która ma sens w dzisiejszych czasach?

Na papierze wszystko wygląda podobnie – każda wersja SNMP potrafi wysłać zapytanie, odebrać odpowiedź i nasłuchiwać trapów. Ale różnice zaczynają się tam, gdzie w grę wchodzi bezpieczeństwo i integracja z systemami firmowymi.

- SNMPv1 to absolutne minimum – przesyła dane otwartym tekstem, nie szyfruje niczego, nie pozwala na rozbudowane reguły dostępu. Dziś jednak nie powinien być stosowany w żadnym środowisku produkcyjnym, nawet zamkniętym.

- SNMPv2c to już krok dalej – trochę więcej możliwości, lepsza wydajność, ale dalej ten sam problem: brak autoryzacji i szyfrowania.

- Dopiero SNMPv3 wprowadza konkret: uwierzytelnianie z użyciem MD5/SHA, szyfrowanie danych (np. przez AES) i kontrolę dostępu na poziomie użytkowników oraz adresów IP. Jeśli zależy Ci na tym, żeby zarządzanie SNMP nie otwierało dziury w Twojej infrastrukturze – to właśnie ta wersja powinna być podstawą wdrożenia. Co ciekawe, SNMPv3 obsługuje również model TSM, czyli tunelowanie przez TLS/DTLS – a to już zupełnie inna liga, jeśli chodzi o zgodność z politykami bezpieczeństwa.

W skrócie: SNMPv3 to dziś jedyna rozsądna opcja – i wszystko inne to półśrodki.

Agent, MIB, OID…czyli jak naprawdę działa SNMP “pod maską”

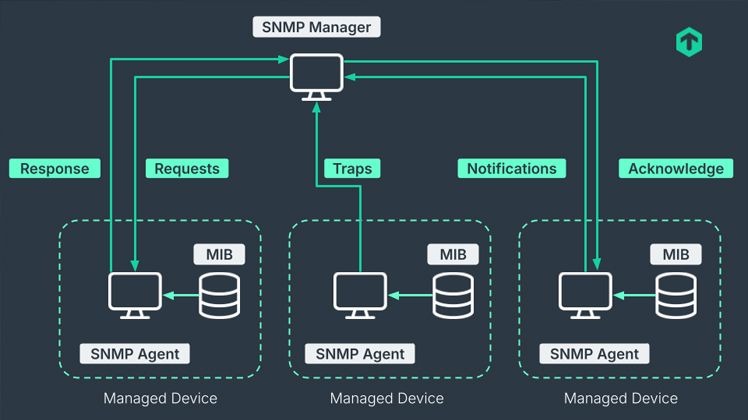

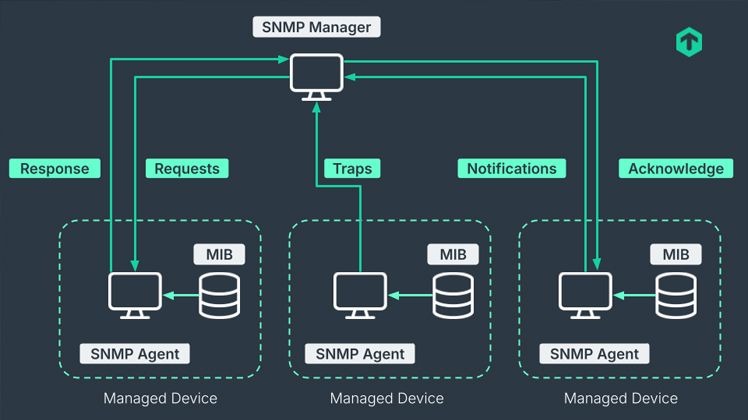

Na pierwszy rzut oka SNMP wydaje się proste – ale jeśli planujesz realne wdrożenie, trzeba zrozumieć, jak działa architektura tego protokołu pod spodem. Wszystko opiera się na trzech filarach:

- agentach, którzy „mieszkają” na urządzeniach i odpowiadają na zapytania,

- MIB-ach, czyli bazach danych zorganizowanych w strukturze drzewiastej,

- oraz OID-ach, które są niczym innym jak unikalnymi adresami do konkretnych informacji; każdy interfejs, każde CPU, każda statystyka ma swoje OID – i to właśnie z nich korzysta agent SNMP.

Z punktu widzenia administratora, najważniejsze jest umiejętne zaprojektowanie MIB – czyli wybór tego, co faktycznie warto monitorować.

- Jeśli zbierzesz wszystko, zasypiesz NMS niepotrzebnymi danymi.

- Jeśli zbierzesz za mało – przegapisz awarię.

Najlepszy układ? Własny, dopasowany do konkretnej infrastruktury. Standardowe MIB-y pokrywają sporo, ale przydatne są też prywatne – tworzone przez producentów sprzętu, np. Cisco, HPE czy Dell. Dzięki nim możesz monitorować rzeczy niedostępne w podstawowych drzewach, np. błędy ECC pamięci, status RAID-a czy poziom baterii w zasilaczu awaryjnym.

SNMP w praktyce – jak nie wywrócić sieci przy wdrożeniu?

Teoretycznie SNMP to tylko odczyt danych – ale w praktyce źle skonfigurowane agenty mogą wywołać niezłe zamieszanie.

Najczęstszy błąd? Zbyt agresywny harmonogram zbierania danych albo zapytania „GetBulk”, które przeciążają urządzenie. Zdarza się, że źle ustawione pułapki (trapy) spamują serwer zarządzający setkami bezużytecznych powiadomień, przez co administratorzy ignorują alerty – nawet te krytyczne.

Drugi problem to brak testów. Zanim odpalisz pełną konfigurację w środowisku produkcyjnym, przetestuj SNMP na próbnej grupie urządzeń – snmpwalk, snmpget, snmptrapd to narzędzia, które powinny być Ci znane od pierwszego dnia.

Wdrożenie SNMP nie kończy się na odpaleniu agenta. Musisz przygotować politykę zarządzania SNMP, w której określisz nie tylko zakres zbieranych danych, ale też: kto ma dostęp, jak wygląda rotacja haseł i czy logowane są próby nieautoryzowanych zapytań. Konieczne są listy kontroli dostępu (ACL), które ograniczają komunikację SNMP do zaufanych adresów IP – bez tego każde otwarte urządzenie w Twojej sieci może stać się punktem wejścia. I ostatnia rzecz: nigdy nie zostawiaj domyślnych community strings typu „public” i „private”. To zaproszenie do kłopotów.

Gdzie SNMP się kończy, a zaczynają realne wyzwania sieciowe?

SNMP to potężne narzędzie, ale nie rozwiąże wszystkich problemów – i warto to sobie uświadomić, zanim wpadniesz w przekonanie, że „skoro mam SNMP, to wszystko jest pod kontrolą”. Simple Network Management Protocol ma swoje ograniczenia – działa przez UDP, co oznacza brak gwarancji dostarczenia pakietu. Trapy mogą nie dojść, jeśli serwer zarządzający ma chwilową awarię albo bufor jest pełny.

Z kolei niektóre urządzenia „gubią” odpowiedzi SNMP, jeśli są zbyt obciążone – co powoduje fałszywe alerty. Tego nie naprawi żaden SNMP monitoring program, jeśli nie uwzględnisz tych zmiennych w swojej polityce alertowania.

Druga sprawa – SNMP nie zna stanu aplikacji. Możesz mieć pełne statystyki z routera, a i tak nie wiedzieć, że usługa VPN nie działa. Dlatego coraz częściej SNMP działa jako podstawa, ale nie jako jedyne źródło danych. Łączy się go z aktywnym monitoringiem portów, syntetycznymi testami, a czasem nawet z analizą warstwy aplikacyjnej. SNMP nie jest martwe – ale nie jest też wystarczające. Jeśli chcesz wiedzieć, co faktycznie dzieje się z Twoją infrastrukturą, traktuj je jako jedno z narzędzi – nie jako całość. Wtedy naprawdę działa.